Las llamadas de spam crecieron un 18% en 2019 ¿Cómo prevenir comunicaciones no deseadas, estafas y fraudes?

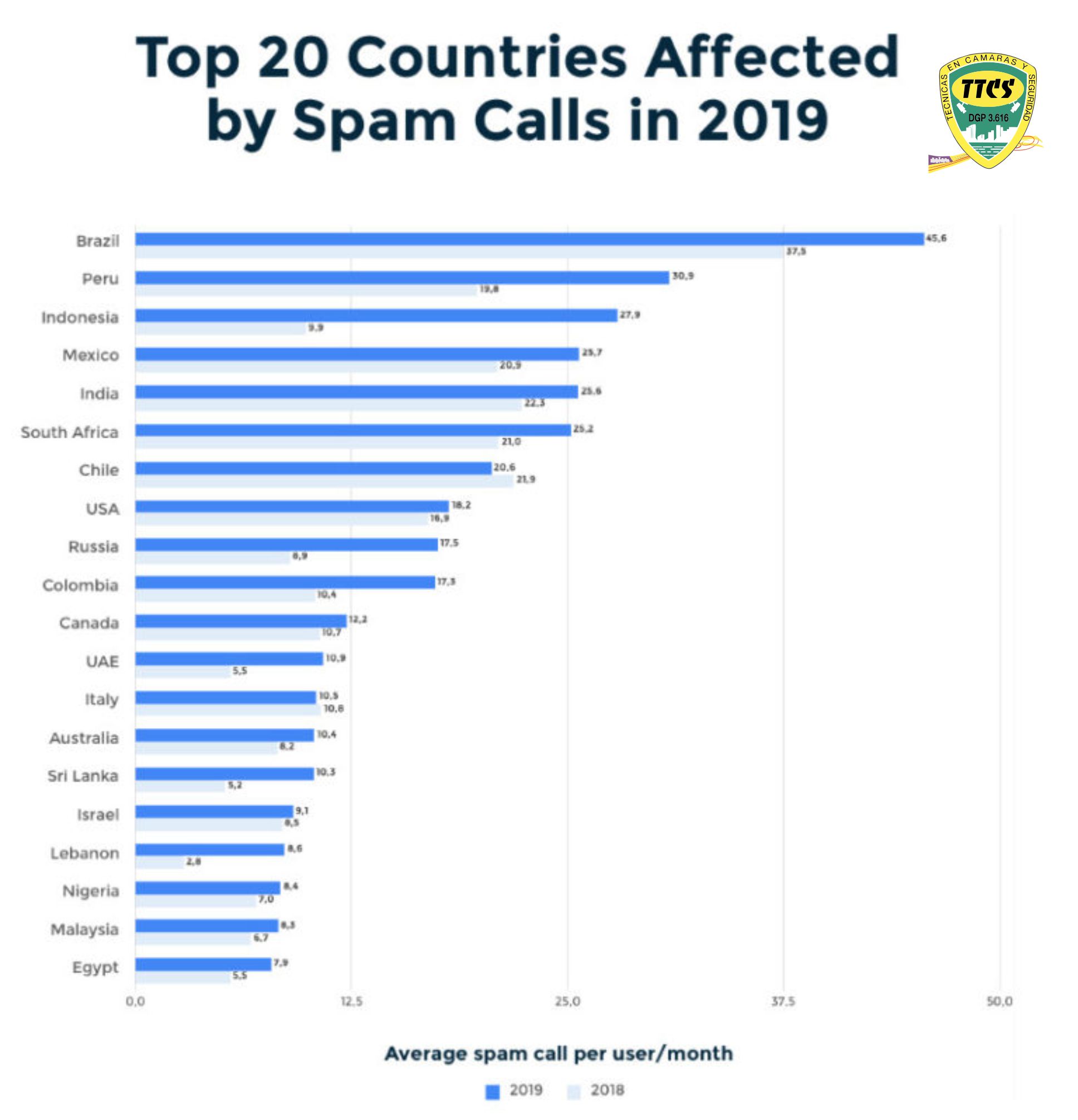

El volumen de llamadas de spam a nivel mundial creció un 18% de enero a octubre de 2019 frente al año anterior, de acuerdo con el informe anual de la firma con sede en Estocolmo, Truecaller.

Las llamadas de spam no solo son una auténtica molestia que termina por hacernos perder la paciencia ante las horas intempestivas y la insistencia de una oferta comercial que no deseamos, sino que en muchas ocasiones están destinadas a estafas, fraudes o acoso al receptor. Truecaller estima que se realizaron 26.000 millones de estas llamadas en los primeros nueve meses de año.

Además del incremento en su número, una de las conclusiones del informe es cuán complejo es comprender la naturaleza de estas llamadas de spam. No hay un hilo común detrás de estas llamadas y por ejemplo Brasil, que encabeza el listado un año más, los culpables son los propios operadores de telecomunicaciones y proveedores de servicios de Internet, que en el último año han pasado de 32 al 48%. Las estafas han subido al 26% del total.

En otros países como Sudáfrica (que ocupa el sexto lugar en el informe), los spammers realizan principalmente llamadas de soporte técnico fraudulento y estafas de ofertas de trabajo. En otros mercados como Chile (séptimo lugar en el informe), los cobradores de deudas realizan el 72% de todas las llamadas de spam.

En Perú, los usuarios recibieron más de 30 llamadas de spam mensuales de media. La mayoría de estas llamadas fueron realizadas por servicios financieros que buscan aumentar las ventas de tarjetas de crédito y préstamos. En los Emiratos Árabes Unidos, en el puesto 12 del informe, los operadores de telecomunicaciones fueron los que hicieron la mayoría de estas molestas llamadas.

En otros países como Sudáfrica (que ocupa el sexto lugar en el informe), los spammers realizan principalmente llamadas de soporte técnico fraudulento y estafas de ofertas de trabajo. En otros mercados como Chile (séptimo lugar en el informe), los cobradores de deudas realizan el 72% de todas las llamadas de spam.

En Perú, los usuarios recibieron más de 30 llamadas de spam mensuales de media. La mayoría de estas llamadas fueron realizadas por servicios financieros que buscan aumentar las ventas de tarjetas de crédito y préstamos. En los Emiratos Árabes Unidos, en el puesto 12 del informe, los operadores de telecomunicaciones fueron los que hicieron la mayoría de estas molestas llamadas.

En Indonesia, el volumen de llamadas no deseadas se ha duplicado en un año. A medida que el país atraviesa tiempos difíciles, los estafadores han tratado de aprovecharlo, según el informe. “Una de las estafas más comunes es la llamada falsa de un hospital donde alguien llama y dice que un miembro de su familia está hospitalizado y necesita tratamiento inmediato, y debe enviarles dinero para que puedan tratar el paciente».

Un arco variado de estafas y fraudes que para países como Estados Unidos (octavo del listado) tienen cifras: 43 millones de usuarios afectados por estafas con un volumen de pérdidas que se eleva a 10.500 millones de dólares.

El informe de Truecaller también señaló que los usuarios de todo el mundo recibieron más de 8.600 millones de mensajes de spam este año, con el siguiente cuadro de países afectados:

Cómo bloquear las llamadas de spam

La mayoría de este tipo de llamadas son de ámbito comercial y los empleados obligados a realizar este marketing telefónico son los segundos en sufrirlas. No seas duro con ellos. A duras penas llegan al salario mínimo después de interminables jornadas de trabajo y de ser los primeros frustados ante un tipo de telemarketing que reduce su efecto de ventas al impedir el contacto visual y llega a poner de los nervios al usuario más tranquilo.

La responsabilidad es de las empresas (seguros, financieras, telecomunicaciones…) que no respetan a sus potenciales clientes y de los organismos reguladores que siempre y en toda ocasión las defienden por encima de los que les pagan, los consumidores, en vez de optar por multas ejemplares para acabar con el telemarketing no deseado.

Como podemos esperar sentados a que los reguladores hagan su trabajo y las empresas tengan un «ataque de responsabilidad», hoy vamos a revisar soluciones conocidas poniendo el foco en la plataforma móvil de Google, la más extendida del mercado.

A partir de Android 6.0, Google implementó un sistema para facilitar la tarea mediante un par de clics, pulsando la función de bloqueo a un número determinado en los contactos. Un método simple, sencillo y efectivo, pero que tiene un problema, solo funciona en versiones de Android «puro» stock. Como todos los fabricantes usan capas propias a modo de interfaz de usuario, no existe un método único para bloquear llamadas en Android.

Aunque no todos están tan a la vista como fuera deseable, la buena noticia es que el acceso al bloqueo de números se realiza casi de la misma manera en todos ellos. Por ejemplo, el fabricante que más vende, Samsung, lo coloca en el menú de los contactos/llamadas > configuración (pulsar sobre los tres puntos) > bloqueo de llamadas. Ahí puedes escribir el número que quieres bloquear o añadir el contacto al que corresponde dicho número. Es casi lo mismo en terminales de Huawei, LG, HTC o Sony.

#protecciondedatos #usofraudulentodedatos #llamadasspam #phishing

Fuente: Muyseguridad