El AIoT (Artificial intelligence of things) es actualmente usado en diferentes sectores como la salud, agricultura, transporte, videovigilancia y logística, es por esto que, se ha vuelto fundamental para brindar soluciones de seguridad. De hecho, según el portal de estadística, Statista, se calcula que el número de dispositivos conectados (IoT) pasará aproximadamente de 8.740 millones a más de 25.400 millones en 2030, es decir, 3 veces más elementos interconectados.

El término AIoT se ha popularizado en el sector de la seguridad, ya que se refiere a la combinación de dos tecnologías muy importantes como lo son la Inteligencia Artificial y el Internet de las Cosas. Esta mezcla nos permite optimizar el análisis de datos y la gestión de herramientas entre humanos y dispositivos.

Este año, en el marco del congreso Andicom cuyo tema principal es el ‘Impulso Digital para negocios y la sociedad’, Hikvision, empresa experta en Inteligencia Artificial, Big Data y el futuro de AIoT, planteará formas de usar la tecnología a favor de la seguridad tanto de empresas como de personas demostrando su efectividad.

Imágenes de seguridad claras y nítidas en cualquier clima, condición u hora, el control de acceso biométrico, “Confianza Cero”, sistemas convergentes, soluciones y servicios basados en la nube, son algunas de las propuestas de la multinacional Hikvision, principal fabricante de soluciones AIoT a nivel global.

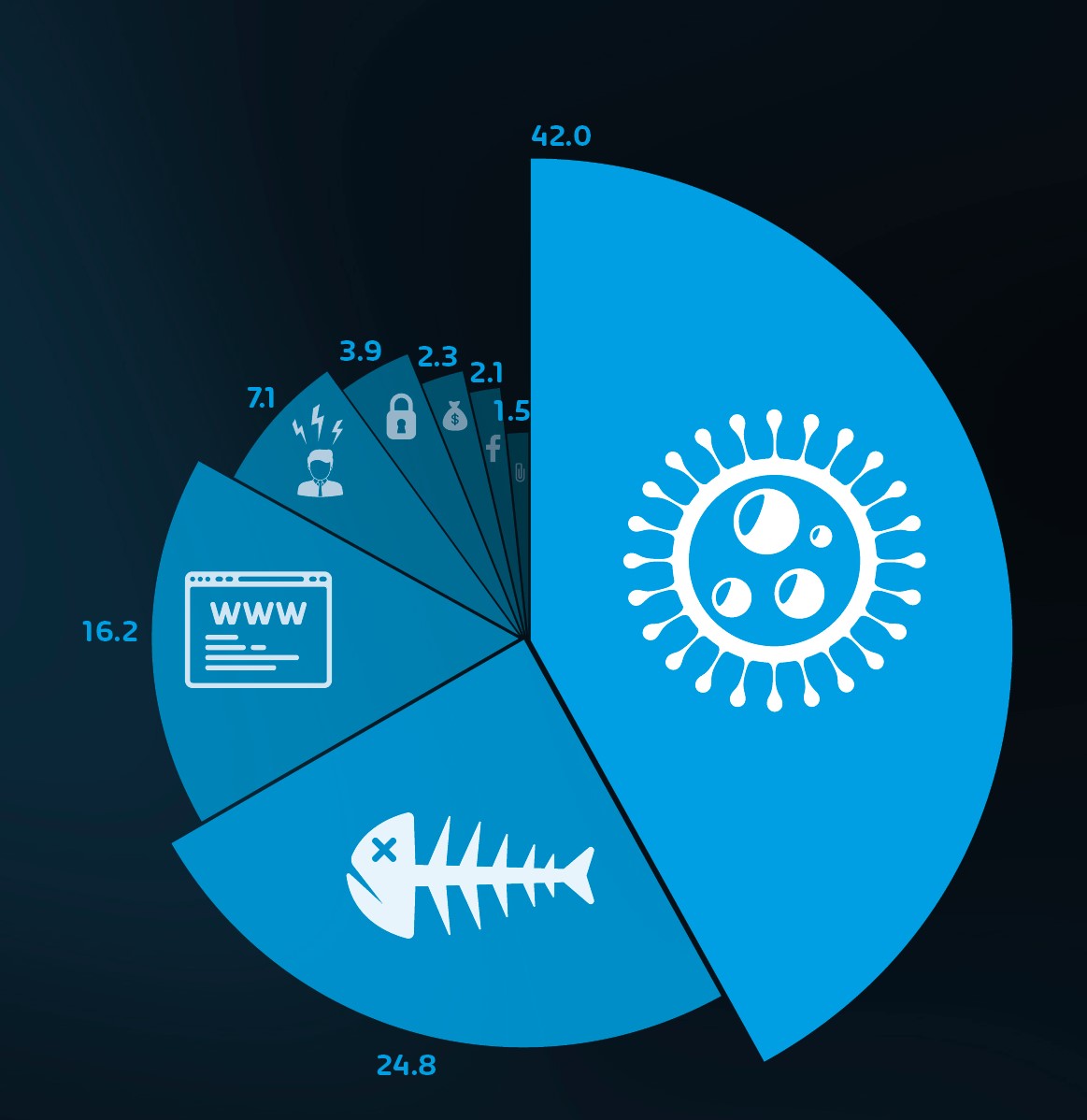

Por otra parte, la ciberseguridad también es un tema en auge, por ejemplo, según el informe Digital Trust Survey 2022, encuesta realizada a 3.602 responsables de ciberseguridad (CISOs), CEOs, y altos directivos de 66 países, arrojó que más del 50% de las compañías espera que los ciberataques aumenten este año por encima de los niveles récord de 2021.

Es por esto que, dentro de sus avances y propuestas, Hikvision también ofrece un centro de ciberseguridad que provee a los clientes información técnica, recepción de información de vulnerabilidades y guías de fortalecimiento de sus sistemas de seguridad y una política de Ciberseguridad implementada como parte del programa de responsabilidad ESG (Ambiental, Social y de Gobierno Corporativo), avalado por certificaciones como ISO27000 e ISO 29151.

Finalmente, la participación de esta multinacional en Andicom estará enfocada en mostrar las nuevas tecnologías que complementan la demanda de los diferentes sectores y la muestra de software y hardware que cuentan con los estándares de ciberseguridad.

Fuente: Tecno Seguro