La estafa del falso paquete de Correos vuelve a la carga

Recibimos un correo electrónico en nuestro teléfono móvil. Nos anuncia que nuestro paquete ya ha llegado, aunque está depositado en una oficina de Correos. Para obtenerlo en casa debemos abonar un pago de 2,99 euros por los costes de envío. ¿Qué paquete, si yo no había encargado nada? Da igual, clicamos en el enlace que nos propone y adjuntamos la información personal y bancaria que nos exige. Acabamos de caer sin querer en las garras del phishing.

La estafa que simula ser una comunicación oficial del servicio de Correos, y que en realidad tan solo quiere obtener el pase hacia nuestros datos más comprometidos vuelve a la carga, según alerta la Oficina de Seguridad del Internauta (OSI), que detalla la forma de proceder de los estafadores y da también algunas claves para mantenernos seguros.

En caso de haber caído en la trampa desde este órgano competente en materia de ciberseguridad recomiendan contactar lo antes posible con la entidad bancaria para informarles de lo sucedido.

Además, recuerdan que ninguna empresa envía por correo electrónico solicitudes de pago, donde se soliciten datos personales de sus clientes.

«Si recibes un correo similar, no facilites ningún dato. En caso de duda, contacta directamente con el proveedor del servicio para asegurarte de la veracidad de la información», recomiendan desde este órgano, dependiente del Instituto Nacional de Ciberseguridad (INCIBE) del Ministerio de Asuntos Económicos y Transformación Digital de España.

#ciberseguridad #cibercrimen #StopPhishing #suplantacióndeindentidad #protecciondedatos #fraudecorreos

Fuente: Ultimahora

Policía Nacional y Mossos desarticulan junto al FBI una red internacional dedicada al blanqueo a través de ciberataques

Agentes de la Policía Nacional, Mossos d'Esquadra y FBI han desarticulado en una operación coordinada por EUROPOL una organización transnacional dedicada al blanqueo de beneficios procedentes de ciberataques y estafas informáticas. Con todas las pruebas recabadas se estima que la actividad de blanqueo llevada a cabo en España superaría los 800.000 euros en un solo año.

La organización operaba a nivel mundial, especialmente en Europa y América, y ofrecían sus servicios a grupos criminales informáticos. Según la Policía, la operación no tiene precedentes en su ámbito debido a su envergadura, ya que ha supuesto la práctica de 40 registros domiciliarios en Letonia, Bulgaria, Reino Unido, Italia y España (2), así como la detención de 19 personas en Estados Unidos, Portugal, Reino Unido y España (4).

El entramado en España se había servido de 106 cuentas bancarias, abiertas con pasaportes falsificados, que recibían grandes cantidades de dinero asociadas a actividades de ciberdelitos desde países como Alemania, Italia o Estados Unidos, y con los que pretendían blanquear más de 825.000 euros.

En España, la investigación policial se inició el mes de marzo de 2019 cuando la Policía Nacional y los Mossos d'Esquadra detectaron una organización criminal internacional altamente estructurada y especializada en monetizar el producto de cibercrímenes cometidos por grupos de criminales informáticos a diferentes países.

El entramado criminal ofrecía un servicio consistente en aportar una serie de cuentas bancarias controladas por mulas, previamente reclutadas en varios países por miembros de la organización. La primera finalidad era recibir transferencias de dinero procedente de estafas informáticas y también ofrecer métodos para enmascarar el origen ilícito del dinero y avalar la integración de los beneficios en los circuitos financieros legales.

Los investigadores constataron que la organización también estaba siendo investigada por otras policías por hechos criminales en sus países, entre ellas el FBI, y que una parte de la organización se había establecido en la ciudad de Barcelona. Este grupo estaba integrado principalmente por personas originarias de Letonia que llegaban a Cataluña con el encargo de abrir estas cuentas bancarias, a los cuales recibían y transferían el dinero obtenido fraudulentamente.

Gracias a las gestiones de investigación, se pudo identificar un total de 27 personas, que actuaban como mulas bancarias, que abrieron cuentas en Barcelona con documentación obtenida fraudulentamente con connivencia de una gestoría establecida cerca de Barcelona, ciudad desde donde se realizaban transferencias a cuentas otros países para enmascarar el origen ilícito y dificultar su rastro.

Fuente: Ultimahora

Correos, de nuevo en una campaña de phishing

Lo de Correos con el phishing es, sin duda, una relación de amor-odio. Más concretamente, parece que los ciberdelincuentes adoran a Correos, mientras que la empresa estatal, responsable de prestar el servicio postal universal en España, debe ver cada día con más preocupación y desagrado el modo en el que los cibercriminales llevan a cabo, especialmente estos últimos meses, campañas de engaño empleando su imagen.

El último caso al respecto ha sido detectado por el Instituto Nacional de Ciberseguridad, INCIBE, que se alertó el jueves sobre esta nueva campaña. Según se deduce de la información facilitada por esta entidad, todo apunta a que se trata de una campaña masiva, puesto que alerta sobre el riesgo de que los mensajes falsos de Correos pueden ser recibidos por trabajadores, autónomos y empresas, algo que nos invita a pensar que los particulares también pueden verse afectados.

En esta campaña detectada por INCIBE, el correo electrónico detectado tiene como título “envío N° ES/2938456“, no obstante, y como ya es común en este tipo de acciones, es bastante probable que pueda ser identificado con otros títulos distintos. En el mensaje, se informa al receptor de que ha recibido un paquete que no se ha podido entregar. Además, y obviamente, hay un enlace que supuestamente dirige a la página de Correos, para gestionar la segunda entrega.

Al acceder a dicha página, que suplanta la identidad de Correos, se indica que hay un (corto) plazo límite para gestionar la entrega y recibir el paquete, en caso contrario será eliminado. Recordemos que algo muy común en el phishing y otras técnicas de ciberdelincuencia es urgir al usuario a realizar una acción concreta, intentando motivar que las prisas fuercen a las víctimas a descuidar la seguridad. Desgraciadamente, suele funcionar.

Así, en esa misma página, la víctima se encontrará un formulario en el que debe introducir los datos de pago, pues el segundo intento de entrega tiene, supuestamente, un coste de 2,99 euros. Tras introducirlos y continuar, el usuario será llevado a una nueva página, en la que se suplanta la identidad de RedSys, y en la que se pide al usuario que introduzca el código de seguridad que habrá recibido mediante un mensaje SMS. Finalizada la operación, el usuario es redirigido a la página (ahora ya sí, la legítima) de Correos.

De este modo, por ejemplo, los ciberdelincuentes, si son notificados instantáneamente de que un usuario ha introducido los datos de pago en la primera página, podrán llevar a cabo cualquier operación con los mismos. En ese momento, la entidad bancaria remitirá a la víctima el mensaje SMS con el código de verificación. Claro, el problema es que la víctima se lo remitirá a los atacantes en la segunda web, por lo que éstos podrán validar su operación, sea la que sea.

Una vez más, y como ya es común, no hay que dejar que las prisas nos hagan descuidar la seguridad. Correos no cobra por las segundas entregas, o las realiza sin más, o deja un aviso en la dirección de entrega para que el usuario vaya a recoger el paquete. Y siempre, ante cualquier duda (y mensajes como este deben provocar muchas), lo mejor es contactar con Correos (o con la empresa que esté siendo suplantada) a través de sus canales oficiales, para confirmar si la comunicación es legítima o, como en este y otros muchos casos, se trata de un fraude.

#phising #phisingcorreos #fraudecorreos #robodeinformacion #protecciondedatos #usoniapropiadodeinformacion #ciberseguridad #ciberataque

Fuente: Muyseguridad

Ojo si recibes este falso correo del banco: es un "fraude" para quedarse con tu dinero

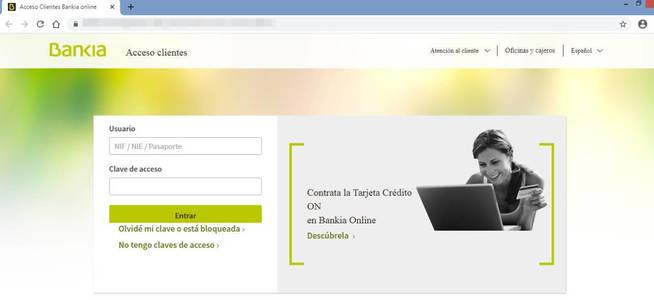

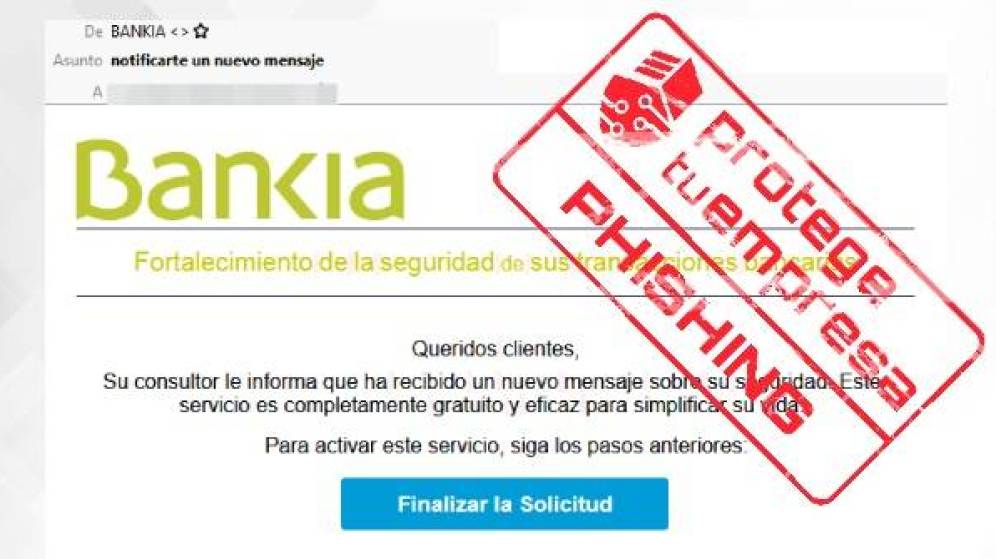

El Instituto Nacional de Ciberseguridad (Incibe) ha alertado sobre una campaña de correos electrónicos fraudulentos que tratan de suplantar a entidades financieras para robar las claves de acceso de los clientes a la banca electrónica y poder operar desde sus cuentas. En concreto, durante las últimas horas se han detectado envíos cuyos remitentes se hacen pasar por Bankia o Santander y utilizan un mensaje genérico a modo de asunto: "Notificarte un nuevo mensaje".

En el cuerpo del mensaje, dirigido a cualquier empleado, autónomo o empresa que realice habitualmente gestiones con la compañía, se indica al usuario que se ha realizado una actualización de la cuenta y que debe finalizar la solicitud para darle de alta las nuevas mejoras en materia de seguridad. Para finalizar dicho trámite, deberá acceder a su bandeja de entrada a través del enlace web que figura en el correo y, haciendo clic allí, accederá a una página que copia la imagen corporativa de las entidades.

Si el cliente pica e introduce tanto su DNI como clave de acceso, se simulará la operación de entrada la cuenta y será redirigido a la página legítima del banco, pero en realidad el proceso habrá sido una tapadera para entregarle los datos a un ciberdelincuente. Es lo que se conoce como 'phishing', un conjunto de técnicas que consisten en ganarse la confianza de una persona, haciéndose pasar por alguien de confianza, una empresa o un organismo público, para sustraerle sus datos o su dinero.

"Si tú o cualquier empleado de tu empresa ha recibido un correo con estas características, ignoradlo. Se trata de un intento de fraude", explica Incibe. Asimismo, el organismo dependiente del Ministerio de Asuntos Económicos y Transformación Digital recomienda: "Si recibes un correo de una entidad bancaria u otra compañía, nunca debes acceder desde el enlace que figura en el correo. Para ello, hazlo directamente a través del área de clientes".

Durante los últimos meses se ha detectado una oleada de suplantaciones. Así por ejemplo, la Oficina de Seguridad del Internauta (OSI) alertó hace unos días de una presunta estafa consistente en llamadas haciéndose pasar por la Seguridad Social para realizar cargos a determinados usuarios a través del servicio de pagos electrónicos Bizum. El Ministerio de Trabajo o la Dirección General de Tráfico (DGT) han sido otros de los organismos públicos suplantados recientemente, aunque los ciberdelincuentes también se han cebado a costa de empresas como Vodafone.

¿Qué hago si caigo en la trampa?

Para detectar una estafa mediante 'phising' es imprescindible fijarse en los detalles. Así, por ejemplo, si la dirección no es la habitual, si la gramática y la ortografía son incorrectas o si se reclama alguna acción de forma urgente, huele a chamusquina. Ante la sospecha de un posible caso, la OSI aconseja:

- No facilitar la información que se solicita ni contestar en ningún caso a estos mensajes. En caso de duda, consultar directamente a la empresa o servicio que supuestamente representan.

- No acceder a los enlaces facilitados en el mensaje ni descargar ningún tipo de documento adjunto que pueda contener.

- Eliminarlo en la mayor brevedad posible y alertar sobre el fraude.

"Si habéis accedido al enlace e introducido las credenciales de acceso a la cuenta bancaria, deberéis modificar lo antes posible la contraseña de acceso a la banca 'online', así como contactar con la entidad bancaria para informarles de la situación", ahonda Incibe. Además, pide modificar la contraseña de todos aquellos servicios en los que se utilice la misma clave. Por otra parte, lo ideal es pensar con cabeza fría y recopilar todas las pruebas de las que se disponga (correos, capturas de conversaciones mediante mensajería electrónica y documentación enviada) antes de contactar con las Fuerzas y Cuerpos de Seguridad del Estado para interponer una denuncia.

#phising #phisingbankia #fraudebankia #robodeinformacion #protecciondedatos #usoniapropiadodeinformacion #ciberseguridad #ciberataque

Fuente: Elconfidencial

Detectan una estafa a través de Bizum en la que los delincuentes se hacen pasar por Hacienda

Panda Security ha detectado a varias personas que han sido víctimas de una nueva estafa a través de Bizum, en virtud de la cual los delincuentes se hacen pasar por Hacienda. La Policía Nacional ya estaría al tanto de este intento de 'phising'.

El engaño consiste en que una supuesta funcionaria de la Tesorería General de la Seguridad Social llama a sus víctimas para indicarles que tienen pendiente la devolución de unas tasas por la escolarización de sus hijos.

La falsa trabajadora de Hacienda les indica que se trata de una ayuda del Estado para hacer frente a la crisis del Covid-19, ofreciendo incluso algo de información sobre el número de hijos y sus edades.

Los estafadores envían un SMS cuyo remitente es «TGSS» (siglas de la Tesorería General de la Seguridad Social) en el que aparece un supuesto código de validación que se debe firmar.

En caso de que la víctima caiga en el engaño, los ciberdelincuentes consiguen los datos de la cuenta bancaria y asocian su tarjeta de crédito o su cuenta bancaria a Bizum. «Lo más preocupante de esta estafa es que la banda organizada de cibercriminales se está sirviendo de la ingeniería social para que su engaño sea casi perfecto», ha advertido la directora global de operaciones de consumo de Panda Security, Hervé Lambert.

Análisis de sus víctimas

La empresa tecnológica ha asegurado que los atacantes analizan las redes sociales de sus víctimas, ven las fotos de sus hijos e incluso adivinan sus nombres y apellidos. A partir de ahí, hacen una búsqueda en Internet para saber su dirección postal o incluso su DNI.

«Este ejemplo nos debe recordar que es imperativo que la sociedad se conciencie de que todo lo que hacemos público en las redes sociales es una información valiosísima para los cibercriminales», ha señalado Lambert.

En este sentido, ha pedido ser «escrupulosamente cautos» a la hora de gestionar la privacidad de los perfiles sociales y de todos los dispositivos conectados.

#phisingmallorca #ataquecibernetico #bizum #usoinapropiadodeinformacion #robodedatos #robodeinformacion #estafabizum

Fuente: Ultimahora